Los ataques de phishing son la mayor amenaza informática que enfrenta el país en la actualidad alcanzando un 60% de los registros de bloqueo. Y en el proceso de robo de datos, el usuario final es el eslabón más débil de la cadena de seguridad , ya que en muchos casos es el responsable de permitir la sustracción de credenciales para ingresos a sistemas, como claves y tokens , así como otros mecanismos de autenticación.

Por ejemplo, el Informe de tendencias en ciberseguridad 2023 publicado por Sofistic, la división de ciberseguridad de la tecnológica Cuatroochenta, señala que en las auditorías de ingeniería social del 2022 se detecta un descenso general de usuarios que interactúan con los e-mails de phishing, reduciéndose el número de los que abren los mensajes (un 28%menos) y los que hacen clic en enlaces de los mensajes fraudulentos (-40%).

Sin embargo, proporcionalmente (solo desciende un 5%) continúa un importante número que sí facilita datos, por ejemplo, introduciendo información en un formulario.

“El aumento de las auditorías de ingeniería social, para conocer y mejorar el grado de concienciación de las plantillas, es un hecho muy positivo, ya que las personas son el principal vector de ataque de los ciberdelincuentes: a mayor grado de concienciación, mayor capacidad de resiliencia ante un ciberataque”, señala la compañía española de ciberseguridad. El estudio indica que todavía 1 de cada 10 usuarios introduce sus credenciales en los ataques de phishing.

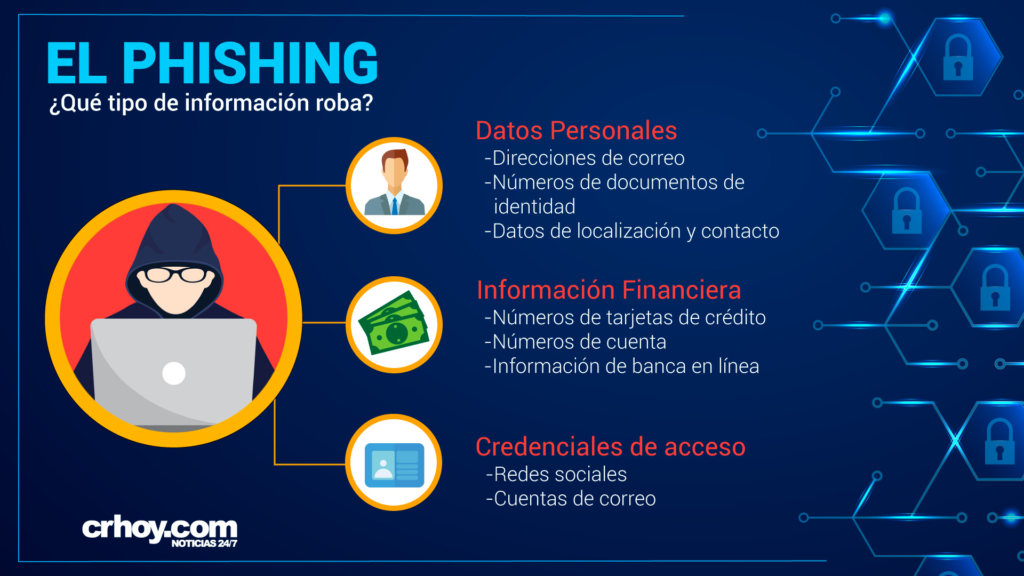

La tipología de incidentes investigados por el Centro de Operaciones de Seguridad (SOC, por sus siglas en inglés) de Sofistic “pone de manifiesto que la prioridad de los ciberdelincuentes es obtener información de valor y documentación confidencial o sensible, como listados de usuarios con datos personales, para poder extorsionar a sus víctimas pidiendo un rescate.

Así, los incidentes relacionados con diferentes fases de los ataques de ransomware representan cerca del 70% del total, como el abuso de los privilegios, la explotación de vulnerabilidades en sistemas expuestos sin actualizar o los intentos de exfiltración de datos”, indica el reporte.

Vectores de ataque

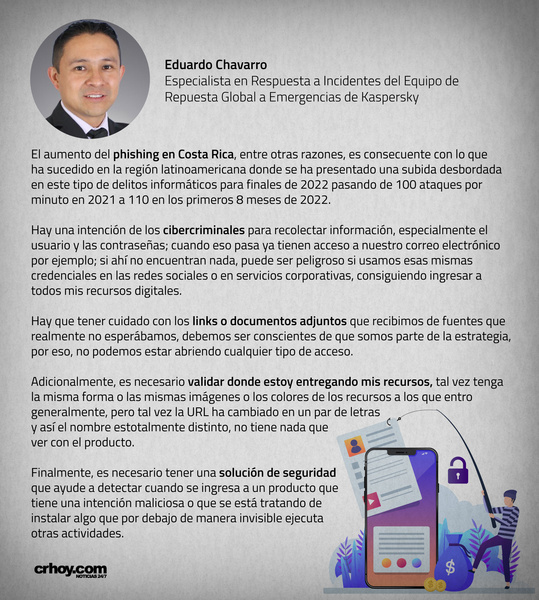

De acuerdo con la empresa Kaspersky, el phishing se puede producir de varias maneras, como a través de un correo electrónico que es la manera más común porque utiliza links falsos para atraer a los destinatarios y hacer que compartan su información personal.

También se puede generar mediante un software malintencionado camuflado como un archivo adjunto de confianza(como una hoja de vida) en un correo. Por otra parte, resalta que existe el phishing mediante mensajes de texto que se hacen pasar por empresas de gran reputación.

Otros ataques se catalogan como de “objetivo definido” que está dirigido a personas específicas y que se aprovecha de la información recopilada al investigar sus trabajos y sus vidas sociales.

Además, el phishing de altos cargos se ocasiona cuando los ciberpiratas tienen como objetivo un ejecutivo con un alto cargo en una empresa importante o pone en la mira a un personaje famoso.

“Las fugas de datos personales influyen directamente en la privacidad de las personas, pero también ponen la ciberseguridad corporativa en riesgo porque la gente suele usar cuentas de correo electrónico corporativo para registrarse en sitios de terceros que pueden estar expuestos a una filtración de datos. Cuando la información confidencial, como las direcciones de correo, se vuelve públicamente accesible, puede invocar el interés de los ciberdelincuentes y desencadenar discusiones sobre posibles ataques a la organización en los sitios web de la darkweb; además, los datos se pueden utilizar para phishing e ingeniería social“, detalla un reporte de Kaspersky.

La voz de los expertos

Especialistas en ciberseguridad consultados por CRHoy.com explican las causas del aumento exponencial de ataques de phishing contra el país y las consecuencias contra la integridad de los sistemas informáticos.

Para Felix Negron, fundador y CEO de ThreatShield Security, “necesitamos crear una cultura donde todos seamos parte de la solución“. “El problema de la ciberseguridad es no entender, no poder ver procesos invisibles que se están moviendo dentro de nuestras organizaciones sin detecciones, si no lo puedo ver, no puedo establecer un control de seguridad que pueda ayudar a hacer algo al respecto”.

El phishing es una técnica de atacar la institución y lo primero que trata de hacer es ir sobre su perímetro; hay muchas puertas que están expuestas al exterior, el atacante trata de entrar por esas puertas, si no lo logra, trata de usted (el usuario) genere un evento que programáticamente tenga una acción: usted hace click en algo, eso es un evento; 45 porciento de ataques inician desde adentro de la institución, así que muchas veces se invierte en proteger el perímetro, pero si se logra generar un evento, se controla la acción que sigue “, detalló el especialista durante su charla Los principales: retos de la Ciberseguridad: Espionaje, Ataques de Phishing e Ingeniería Social, la Amenaza de 5G, Deepfakes, cómo establecer medidas de prevención en el World Compliance Forum.

Además, brindó una serie de recomendaciones para prevenir estas amenazas:

- Trabajar con expertos en ciencia, no en productos

- Definir mecanismos de Inteligencia Artifi cial en ciertas áreas

- Evitar redes públicas Wi-Fi sin contraseñas

- Sospechar de información no solicitada

- No confiar en programas y aplicaciones gratuitas de dudosa procedencia

- Establecer mecanismos de prevención más allá de un firewall y un antivirus

- Proactivo vrs. reactivo

- Mover inteligencia a través de controles de seguridad

- Convertir usuarios en firewalls humanos

- Evitar manipulación de eventos

- Introducir mecanismos de protección en tiempo real y en línea

- Identidad y control de accesos a varios niveles

Compartir artículo en:

Más artículos

¡Detengamos la Ola de Estafas Bancarias!

Avance del Proyecto de Ley

Víctimas de estafa se unen en denuncia colectiva contra entidades bancarias